一、RFID使用策略

RFID使用预置策略来规范系统中RFID权限的授权使用,遵循此策略分配给系统内不同角色以相应权限。在制定RFID使用策略时,可以参照FIPS199《联邦信息和信息系统安全分类标准》。 使用策略应注意与组织的隐私策略保持一致,隐私策略主要处理诸如个人信息存储方式和如何共享等问题。RFID使用策略还应该解决与标签标识符格式相关的隐私问题,应该根据应用场景的实际情况来选择标签标识符格式。优点:该策略为许多其他安全控制建立了框架。它为管理层提供了一种工具,以传达其对RFID系统及其安全性的期望。它使管理层能够对不遵守策略的实体采取相关行动。缺点:策略的存在不能确保策略的遵从性。策略必须与适当的业务和技术方案的执行相结合才能有效

二、IT安全策略

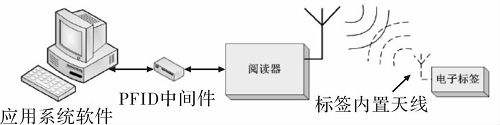

IT安全策略是实现“使用策略”的高安全目标的一种方法。与RFID相关的IT安全策略应涵盖RFID各个子系统,包括企业子系统和企业间子系统的网络、数据库和应用等,而不应该仅仅局限于RFID子系统中的标签和阅读器的安全。RFID系统的IT安全策略应该解决如下问题:

RFID信息的访问控制;

周界保护,包括企业子系统之间以及企业子系统和公共网络或外联网之间的网络流量的端口和协议限制;

读写器和中间件的安全;

为系统管理员和操作员提供RFID安全培训;

相关密码系统的管理,包括认证机构和密钥管理。

优点:精心设计的安全策略控制可以有效减轻RFID技术带来的相关商业风险。这些基本策略为设计、实现、使用和维护RFID系统的个人提供了使用规范。例如,IT策略帮助设计RFID系统或采购系统组件的人员做出适当的决策。类似地,它们可以帮助系统管理员正确地实现和配置软件和相关网络组件。缺点:策略的存在不能确保策略的遵从性。策略必须与适当的业务和技术方案的执行相结合才能有效。

三、与外部组织的协议

当需要与外部组织进行跨边界共享RFID系统相关的数据时,参与共享的各个组织之间需要达成共识,形成一份协议来对每个组织的角色和职责(在某些情况下还包括法律责任)进行规范,防止混乱的发生。在该协议中规定了要使用的网络连接、认证机制、要共享的数据以及在传输时保护数据的方式。如果企业间应用程序要求跨组织共享密码,则该协议还应指定如何生成、存储和共享这些密码,还应指定IT安全控制,如认证方法、访问控制或加解密方式等。优点:签订备忘录或谅解备忘录可大大减少随后出现误解和安全漏洞的可能性。它们使签署人能够交流各自的安全需求,同时也能够在RFID系统的开发和使用方面进行合作。缺点:如果不能充分利用外部组织的系统和人员,就很难监测各个组织执行协议的情况。因此,可能会发生各种违反协议规定的情况。如果签署方同意聘请第三方进行此类审计,则可以通过独立审计来降低这种风险。

四、最小化存储在标签上的敏感数据

最小化存储在标签上的敏感数据,可以将其详细数据存储在安全的企业子系统中,并使用唯一的标识符来对数据进行检索,而不是将敏感数据放在标签上。优点

攻击者无法通过恶意扫描或窃听从标签中获取信息;

在企业子系统中执行数据加密和访问控制比在RFID子系统中执行更经济有效。

缺点:

攻击者通常可以仅从标识符中获取有价值的信息。例如,了解某些EPC格式中的EPC manager ID和对象类位可能会揭示该标签所对应的对象的类别信息。

将数据放置在企业子系统中后,数据的可用性将取决于网络的可用性,在网络发生故障时将完全导致该数据的不可用。另外,通过网络检索数据也会带来一定时间上的延迟,这对于某些即时性应用程序来说是不可接受的。